Hackers estão explorando vulnerabilidades em bibliotecas de código NPM amplamente utilizadas para injetar malware em contratos inteligentes Ethereum, de acordo com pesquisa de cibersegurança realizada pela empresa de conformidade com blockchain Reversing Labs (RL).

Em um post no blog de 3 de setembro detalhando a descoberta, a pesquisadora Lucija Valentić revelou que atores de ameaça contornam as varreduras de segurança explorando malware de código aberto recente presente no repositório de pacotes do Node Package Manager (NPM), que contém uma extensa gama de pacotes e bibliotecas JavaScript.

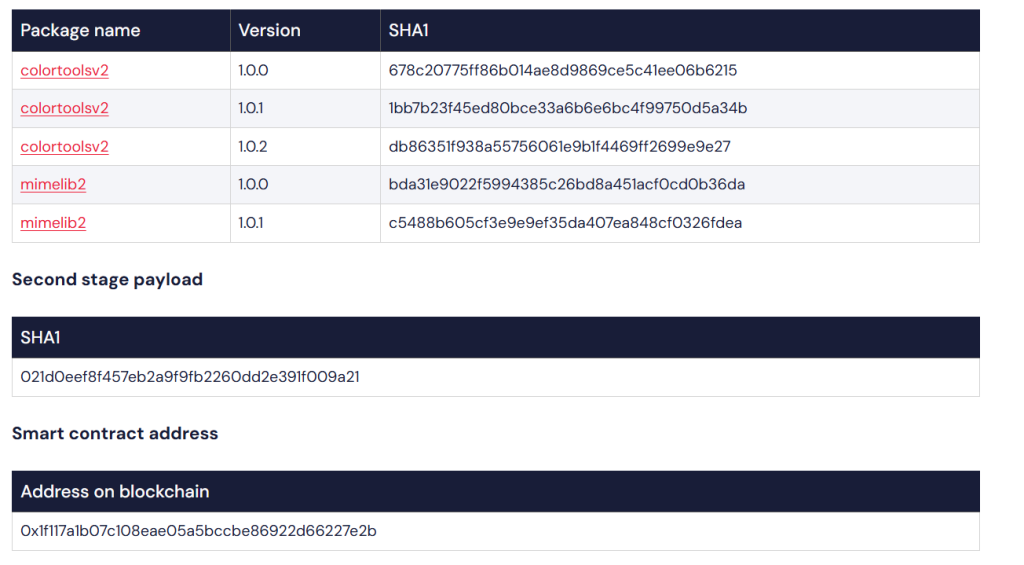

O malware mais destrutivo encontrado foi “colortoolsv2” e “mimelib2”, ambos publicados em julho, que foram encontrados abusando de contratos inteligentes para ocultar comandos maliciosos que instalam malware downloader em sistemas infectados.

Como contratos inteligentes do Ethereum viram centros de comando de malware

Estes pacotes fazem parte de bibliotecas de código aberto mais amplas que afetam tanto o NPM quanto o GitHub, onde atores de cadeia de suprimentos mal-intencionados utilizam engenharia social avançada e táticas de engano para convencer desenvolvedores a incorporar código prejudicial em seus projetos.

De acordo com RL, 2025 tem registrado uma variedade de campanhas maliciosas mirando o NPM, o principal repositório online de pacotes JavaScript.

Em março, a RL documentou a descoberta dos pacotes NPM ethers-provider2 e ethers-providerz.

Desde a descoberta da campanha ethers, pesquisadores detectaram inúmeros infostealers, downloaders e droppers adicionais encontrados no NPM.

No início de julho, o pesquisador Karlo Zanki da RL descobriu e relatou uma nova campanha no NPM envolvendo um pacote básico que implantava blockchain de uma forma nova para entregar uma segunda etapa maliciosa.

Os pesquisadores de RL observaram que o pacote malicioso colortoolsv2 está sendo usado para infiltrar contratos inteligentes do Ethereum.

De acordo com os pesquisadores da RL, o malware é um pacote NPM básico contendo apenas dois arquivos.

O arquivo principal é um script chamado index.js, que contém uma carga maliciosa oculta.

Uma vez instalado em um projeto, o script executaria para buscar dados da blockchain e executar um comando malicioso carregando a URL de um servidor de comando e controle (C2) que, então, baixaria malware de segunda estágio no sistema que o requisita.

Embora malware de downloader seja um método comum usado por hackers em repositórios NPM para atingir vítimas, esse malware específico é incomum pois usa contratos inteligentes do Ethereum para hospedar as URLs onde comandos maliciosos estão localizados para o download do malware de segunda etapa.

Notavelmente, os pesquisadores de cibersegurança reconhecem que ainda não haviam encontrado essa abordagem anteriormente.

Malware de dois arquivos esconde método de exploração de ponte de US$ 2,5 milhões

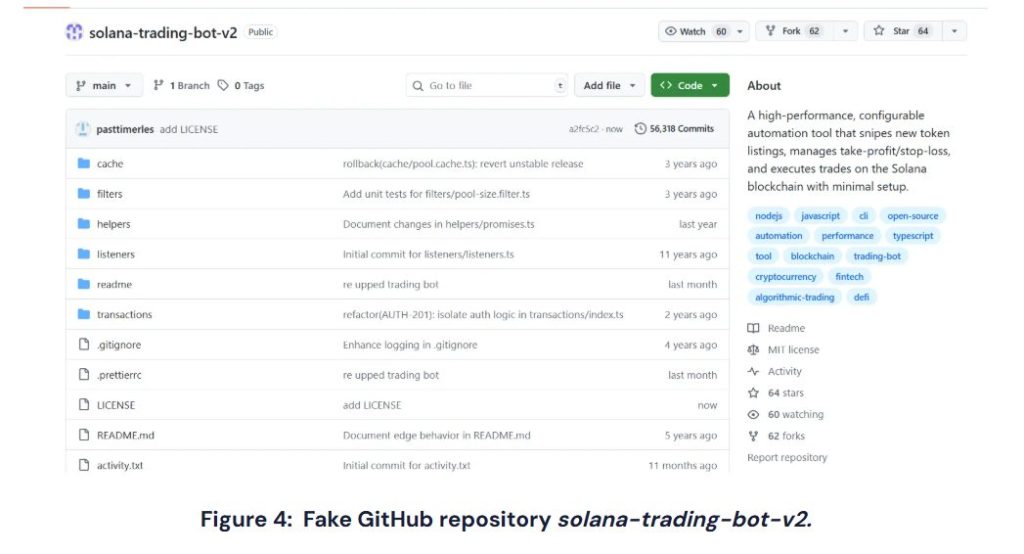

Os pesquisadores identificaram um bot de negociação de Solana infectado pelo pacote malicioso colortoolsv2 chamado solana-trading-bot-v2, que parece ser um projeto confiável no GitHub aos olhos do observador comum.

Ela possui milhares de commits, vários contribuidores ativos e um número considerável de estrelas e seguidores, características de repositórios open-source legítimos.

No entanto, todos esses detalhes foram fabricados, e qualquer desenvolvedor que a instale corre o risco de ter carteiras de usuários interagindo com o bot drenadas de fundos.

Ataques de cadeia de suprimentos de software direcionados a contratos inteligentes e à infraestrutura blockchain estão em ascensão.

Em julho, hackers exploraram uma vulnerabilidade no contrato Rebalancer da Arcadia Finance, drenando aproximadamente US$ 2,5 milhões em criptomoedas da plataforma de finanças descentralizadas operando na blockchain Base.

Os atacantes manipularam parâmetros arbitrários de swapData para realizar trocas não autorizadas que esvaziaram cofres dos usuários.

Um relatório recente da empresa de análise de blockchain Global Ledger revelou que hackers já roubaram US$ 3 bilhões em criptomoedas em 119 incidentes distintos durante a primeira metade de 2025, o que representa 150% a mais que todo 2024.

Slava Demchuk, CEO da empresa de análise AMLBot, disse que falhas de controle de acesso e vulnerabilidades de contratos inteligentes, especialmente em bridges, continuam sendo métodos de ataque dominantes.

Demchuk disse ao Cryptonews que esses hackers estão explorando a natureza interconectada e composável dos protocolos DeFi para ampliar o impacto.

Auditores de blockchain disseram que é crucial para os desenvolvedores avaliarem cada biblioteca que pretendem implementar antes de decidir incluí-la no ciclo de desenvolvimento.

O post Hackers Exploit Ethereum to Inject Malware in Popular Coding Libraries apareceu pela primeira vez no Cryptonews.

RL threat researchers detected a malicious #npm package abusing #blockchain for malicious command hosting: https://t.co/Hc0QjaH3So

RL threat researchers detected a malicious #npm package abusing #blockchain for malicious command hosting: https://t.co/Hc0QjaH3So