A Nemo Protocol divulgou um abrangente relatório pós-incidente responsabilizando um desenvolvedor desonesto por implantar código não auditado contendo vulnerabilidades críticas que permitiram um exploito de US$ 2,59 milhões em 7 de setembro.

A plataforma DeFi de yield detalhou como o desenvolvedor não identificado introduziu secretamente novas funcionalidades sem aprovação de auditoria e utilizou versões não autorizadas de contratos inteligentes.

O ataque explorou duas vulnerabilidades-chave: uma função de empréstimo relâmpago incorretamente exposta como pública e uma função de consulta que poderia modificar o estado do contrato sem autorização.

Os hackers transferiram os fundos roubados para Ethereum via Wormhole CCTP, com US$ 2,4 milhões atualmente retidos no endereço do hacker.

A execução do ataque começou às 16:00 UTC de 7 de setembro, com os hackers alavancando a função de empréstimo relâmpago e a vulnerabilidade de consulta get_sy_amount_in_for_exact_py_out.

A equipe detectou anomalias trinta minutos depois, quando os rendimentos YT exibiram retornos superiores a 30x.

Em 11 de agosto, reportamos uma vulnerabilidade crítica (C-2) à Nemo sobre manipulação não autorizada de py_index_stored, uma variável de índice que afeta todos os cálculos de juros, rendimento e conversão. Avisamos sobre possíveis pagamentos incorretos, interrupção de mercado e perda de… https://t.co/RCgiloT7fE

Como tudo começou

A causa raiz remonta a janeiro de 2025, quando um desenvolvedor enviou código contendo recursos não auditados aos auditores da MoveBit.

O desenvolvedor não conseguiu destacar as novas adições enquanto misturava correções já auditadas com funcionalidades não revisadas.

MoveBit emitiu seu relatório final de auditoria com base em informações incompletas. O mesmo desenvolvedor então implantou a versão de contrato 0xcf34 usando o endereço de assinatura única 0xf55c em vez do hash confirmado pela auditoria, contornando os processos de revisão interna.

A equipe Asymptotic identificou a vulnerabilidade crítica C-2 em agosto, alertando que algumas funções poderiam modificar o código sem permissão.

O desenvolvedor descartou a severidade e não implementou as correções necessárias, apesar do suporte disponível.

A execução do ataque começou às 16:00 UTC de 7 de setembro, com os hackers alavancando a função de empréstimo relâmpago e a vulnerabilidade de consulta get_sy_amount_in_for_exact_py_out.

A equipe detectou anomalias trinta minutos depois, quando os rendimentos YT exibiram retornos superiores a 30x.

O desenvolvedor comunicou-se diretamente com a equipe MoveBit em 6 de janeiro, obtendo relatórios finais de auditoria por meio da modificação de versões anteriores.

Em vez de usar hashes de confirmação dos relatórios de auditoria, upgrades e implantações separados ocorreram sem o conhecimento da equipe interna.

O endereço de implantação com assinatura única permitiu a ativação de versões de contrato não autorizadas. Essa versão permaneceu no código ativo até a ocorrência do exploit, apesar das subsequentes implementações de procedimentos de segurança.

A transição de abril para protocolos de atualização com múltiplas assinaturas falhou em abordar a questão fundamental.

O desenvolvedor transferiu apenas os limites do contrato enquanto mantinha código vulnerável, em vez de implantar versões confirmadas pela auditoria.

Recuperação de Fundos e Esforços de Remediação de Segurança

Ativos roubados totalizando US$ 2,59 milhões foram rapidamente movimentados por meio de operações de lavagem sofisticadas.

A carteira do atacante principal iniciou transferências entre blockchains às 16:10 UTC via Wormhole CCTP antes da agregação final na Ethereum.

No entanto, equipes de segurança estabeleceram protocolos de monitoramento para o endereço de posse, enquanto coordenavam com exchanges centralizadas sobre o congelamento de ativos.

Quadros de acordos de white-hat e programas de recompensa a hackers também foram implementados para incentivar a recuperação dos fundos.

Quanto aos esforços de remediação, auditorias incrementais de emergência foram submetidas à Asymptotic com planos para revisões adicionais por firmas de segurança independentes.

Funções de correção manual também foram integradas a novos patches de contrato para permitir a restauração de carteiras com múltiplas assinaturas do código corrompido.

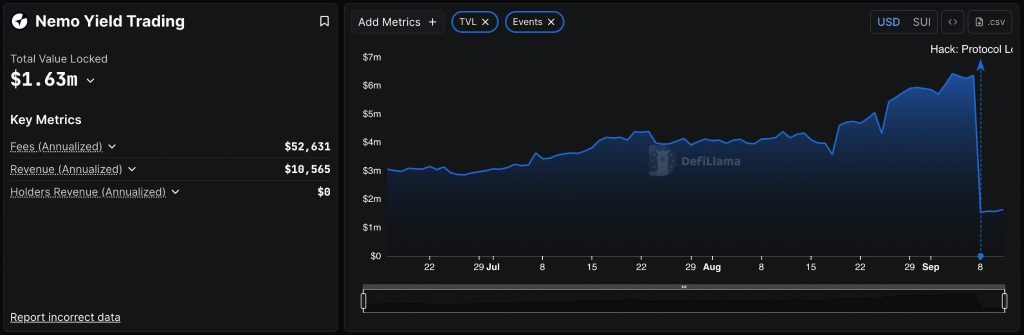

Como resultado do hack, o valor total bloqueado caiu de US$ 6,3 milhões para US$ 1,63 milhão, enquanto os usuários retiraram mais de US$ 3,8 milhões em USDC e tokens SUI.

Para compensar os usuários afetados, foram criados planos de estruturação de dívida no nível de tokenomics, com participação da comunidade prevista após a finalização.

O protocolo pediu desculpas pelas falhas de segurança enquanto implementava monitoramento aprimorado, controles mais rígidos, pontos de auditoria adicionais e programas ampliados de bounty de bugs.

O exploit contribui para a atual crise devastadora de segurança DeFi de 2025, com mais de US$ 2,37 bilhões em perdas em 121 incidentes apenas no primeiro semestre.

Até agora neste ano, setembro tem sido particularmente destrutivo com o hack de SOL da SwissBorg no valor de US$ 41,5 milhões, ataques na cadeia de suprimentos npm afetando bilhões de downloads e múltiplos exploits de protocolo ocorrendo quase ao mesmo tempo.

O post Nemo Protocol Blames $2.6M Exploit on Developer Who Deployed Unaudited Code apareceu pela primeira vez na Cryptonews.